Engagement pour un Internet sûr en Suisse

Chaque année, des milliers de personnes en Suisse sont victimes de cyberattaques. Rien que l’année dernière, Switch a traité 2500 cas d’abus. Plus inquiétant que le nombre d’attaques, c’est la sophistication technologique croissante. Un coup d’œil dans les coulisses montre comment Switch démasque chaque jour des cybermenaces de plus en plus perfides.

Depuis six ans, je travaille pour le service d’enregistrement de Switch en tant que spécialiste de la lutte contre les abus liés aux noms de domaine .ch et .li. J’ai vu de près comment les cybercriminels développent des tactiques de plus en plus perfides pour s’enrichir sur le dos de leurs victimes.

Les logiciels malveillants et le phishing sont de plus en plus sophistiqués

Lorsque j’ai rejoint Switch en 2019, les cas d’abus étaient relativement simples. Nous avons détecté le phishing dès que nous accédions à une page web dans un environnement sécurisé. Nous avons détecté les logiciels malveillants directement dans le code source du site web à l’aide de schémas connus. Les cas compliqués étaient l’exception.

La complexité des cas d’abus a toutefois nettement augmenté ces dernières années. Les criminels sont devenus plus téméraires. Aujourd’hui, ils bloquent de manière ciblée les adresses IP des professionnels de la sécurité, ils utilisent des logiciels pour détecter des systèmes d’analyse et ils dissimulent leurs logiciels malveillants derrière des services légitimes, comme nous le verrons dans un autre exemple.

Quand les chaussures de marque deviennent un piège

Ma journée en tant que « Domain Abuse Handler » commence par la vérification des notifications d’abus reçus. Un message me saute immédiatement aux yeux : Demande de blocage selon l’art. 15 ODI (ordonnance sur les domaines Internet). Il s’agit d’une fausse boutique en ligne qui vend des baskets de marque à bas prix. Mais si vous commandez une paire de baskets de vos rêves pour un cinquième du prix d’origine, vous pouvez être sûr de ne jamais recevoir de colis. Une autorité reconnue par l’Office fédéral de la communication (OFCOM) nous demande de bloquer ce nom de domaine suisse. Je m’en occupe et la fausse boutique n’est plus accessible sur Internet.

En tant que service d’enregistrement, nous n’avons pas de pouvoir propre en cas de fraude. Seule une autorité reconnue, généralement un corps de police, est habilitée à nous envoyer une décision et à exiger le blocage d’un nom de domaine. Nos compétences sont strictement réglementées dans l’ODI. Il contient, pour ainsi dire, nos dix commandements, même s’ils contiennent un peu plus de dix paragraphes.

Les classiques du phishing

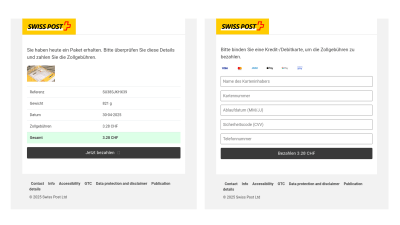

Le cas suivant est un site web de phishing signalé. Les criminels imitent des marques ou des organisations connues pour accéder aux données personnelles ou de carte de crédit de leurs victimes. Selon la notification, il s’agit cette fois de phishing contre la Poste Suisse. Comme presque tout le monde en Suisse est en contact avec la Poste et reçoit régulièrement des colis, cette arnaque fonctionne particulièrement bien.

J’ai donc affaire à un classique, et pourtant, je bosse. Parmi d’autres domaines de premier niveau tels que .com ou .top, nous rencontrons chaque jour des dizaines de sites de phishing de ce type. En comparaison, ils apparaissent rarement sous .ch.

Le problème des systèmes d’analyse

Le système d’analyse que nous avons développé nous-mêmes a déjà analysé le site web. Je regarde les résultats : 404 – Le site web n’est pas accessible. C’est un schéma courant quand les criminels bloquent nos adresses IP publiques. Ils essaient ainsi d’empêcher Switch de détecter leur malware. J’utilise donc nos passerelles VPN pour supprimer le domaine d’autres adresses IP. Que nenni. Ici aussi, seulement des 404.

La tactique suivante consiste à utiliser un environnement de navigateur sécurisé pour masquer notre système d’analyse et dissimuler mes origines en consultant le site via le réseau Tor. Bingo ! Une copie du site web officiel de la Poste Suisse s’affiche ici avec la demande de payer 3.28 francs de droits de douane. En cliquant sur « Payer maintenant », des champs de saisie pour les données de carte de crédit s’affichent.

Comme aucune adresse ni aucun numéro de téléphone valides n’ont été indiqués lors de l’enregistrement du nom de domaine, je soupçonne que les criminels ont eux-mêmes enregistré le nom de domaine : c’est ce qu’on appelle un enregistrement abusif. Je bloque immédiatement le nom de domaine. Ainsi, le site web n’est plus accessible et il ne peut plus causer de dommages. Dans le même temps, je demande le détenteur à révéler son identité. Après expiration du délai et en cas de demande d’identité restée sans réponse, nous révoquerons l’enregistrement du nom de domaine.

Les logiciels malveillants restent le plus grand défi

Passons maintenant aux cas de malware, dans lesquels des criminels propagent des logiciels malveillants via des sites web généralement compromis. C’est là que mon travail commence vraiment. En Suisse, on compte quatre cas de malware pour un cas de phishing. Les cas de malware sont également beaucoup plus complexes. Comme l’affaire d’aujourd’hui, rapportée par l’un de nos nombreux partenaires de Threat Intelligence.

Notre système d’analyse ne détecte pas le malware. Même en examinant le code de plus près, je ne peux pas détecter de malware. J’appelle donc mon collègue Robin à l’aide. Expert chevronné des logiciels malveillants, il connaît l’état actuel des menaces comme un tailleur sa boîte à coudre.

Robin m’explique : « Il s’agit d’une nouvelle tactique d’attaque de ClearFake. Ils lancent un appel à la blockchain financière « Binance » et y téléchargent du code dissimulé. Celui-ci s’exécute dans le navigateur et télécharge l’infection du navigateur ClearFake, qui à son tour infecte l’ordinateur de la victime avec des logiciels malveillants. Je travaille à ce que nous puissions identifier ce schéma de manière automatisée. »

Les criminels sont de plus en plus sophistiqués. Grâce à la collaboration avec des spécialistes internationaux et à nos propres analystes de malware expérimentés, nous restons à leurs trousses.

Dans ce cas, les données enregistrées par le détenteur du nom de domaine semblent légitimes. D’où mes soupçons : Des criminels ont compromis son serveur Web et pris le contrôle de son site web. J’informe le détenteur et lui donne 24 heures pour éliminer le logiciel malveillant. S’il ne se conforme pas à notre demande dans ce délai, je serai tenu de bloquer temporairement le site conformément aux directives de l’ODI afin d’éviter que les visiteurs du site ne soient infectés par le malware.

Après deux heures, le détenteur a éliminé la compromission. C’était rapide. Mais un arrière-goût pâle subsiste et je me demande :

- Tous les logiciels malveillants ont-ils été éliminés ?

- Le détenteur n’a-t-il pas raté une porte dérobée ?

- Le détenteur a-t-il modifié tous les mots de passe du système ?

- Tous les composants sont-ils désormais à jour ?

- N’utilise-t-on pas de plugins non sécurisés de fournisseurs tiers ?

Je sais qu’il est de la responsabilité des exploitants de sites web de clarifier ce point. Switch n’a aucun accès aux systèmes et ne peut pas effectuer ces vérifications. Nous soutenons toutefois volontiers les exploitants de sites web en leur fournissant des informations de sécurité importantes à l’adresse www.saferinternet.ch.

Ensemble pour un Internet plus sûr en Suisse

Les cybercriminels sont rusés, tout comme nous. Cependant, nous avons besoin que toutes les personnes impliquées annoncent les sites web douteux au Bureau d’annoncement de l’Office fédéral de la cybersécurité (BACS) à l’adresse www.antiphishing.ch. Ce n’est qu’ensemble que nous pourrons lutter efficacement contre les menaces qui pèsent sur Internet suisse.