IoC, IoA et IoF : ce que signifient réellement ces indicateurs

Lorsque j'ai commencé à travailler dans le « threat hunting » il y a plusieurs années, j'ai remarqué – et j'ai vu d'autres personnes se heurter au même problème – la manière dont nous classions les indicateurs. Tous les indicateurs ne sont pas des IoC, et il est temps de les classer en fonction de leur type.

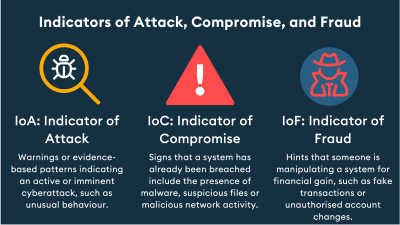

Les termes « indicator of attack » (IoA), « indicator of compromise » (IoC) et « indicator of fraud » (IoF) peuvent prêter à confusion. Il n'est pas toujours facile de comprendre leurs différences ou de savoir quand les utiliser. Analysons-les donc pour comprendre ce que chacun signifie, comment ils fonctionnent et lesquels sont les plus importants pour assurer la sécurité d'une organisation.

Au centre des opérations de sécurité de Switch, nous utilisons des solutions SIEM (Security Information and Event Management) pour vérifier si les IoC signalés apparaissent dans les environnements de nos clients. Comme les attaquants changent rapidement d'adresses IP, de noms de domaine ou d'URL, nous nous concentrons également sur les IoA, qui restent pertinents plus longtemps et nous aident à détecter les menaces même lorsque leur infrastructure change.

IoA – Indicateurs d'attaque

Les IoA sont des signes avant-coureurs, tels que des pics de trafic inattendus, des connexions suspectes ou des comportements anormaux des utilisateurs. Ils révèlent les cybermenaces actives avant qu'elles ne s'aggravent. Contrairement aux IoC, qui se concentrent sur les preuves médico-légales après qu'une violation s'est produite, les IoA détectent les intentions malveillantes en temps réel, exposant ainsi les raisons derrière les attaques.

Cette approche proactive déplace l'accent mis sur la sécurité de la réponse aux dommages vers la perturbation des menaces en cours d'action. En analysant en permanence les journaux système, les tactiques, techniques et procédures (TTP) des attaquants et les anomalies comportementales, les équipes peuvent neutraliser les risques avant qu'ils ne causent des dommages. Par exemple, certaines détections d'IoA peuvent inclure :

- Outils renommés

Des outils critiques tels que PowerShell peuvent être détournés par des attaquants qui renomment leur fichier exécutable afin de dissimuler leurs actions, d'échapper aux détections par défaut basées sur les chemins d'accès ou les commandes, et finalement de mener à bien leurs menaces. - Trafic SMTP excessif

Les attaquants peuvent tenter de propager des logiciels malveillants, de voler des informations sensibles à l'aide d'une attaque de type « man-in-the-middle », de lancer une attaque DDoS ou d'utiliser abusivement le serveur d'une entreprise pour envoyer des spams et mener des escroqueries par hameçonnage. La détection de cet IoA peut être basée sur une analyse générale d'un volume inhabituellement élevé de trafic SMTP. - Exécution inhabituelle des processus

Les pirates utilisent souvent des outils système légitimes, tels que PowerShell, CMD, MSHTA ou WMIC, pour mener à bien des opérations malveillantes. Ces outils sont intégrés au système d'exploitation et considérés comme fiables par les contrôles de sécurité, ce qui les rend idéaux pour contourner les défenses et être utilisés pour :

– L'exécution de charges utiles à l'aide de commandes encodées en base64.

– Commandes obscurcies ou suspectes dans les lignes de processus (par exemple mshta, rundll32).

– L'utilisation d'outils fiables pour télécharger ou exécuter des scripts à distance. - Communication de commande et de contrôle (C2)

Les logiciels malveillants communiquent avec des serveurs externes contrôlés par des pirates. Des ports inhabituels, un trafic crypté ou des recherches DNS répétées infructueuses peuvent être des indicateurs permettant d'identifier une attaque potentielle.

IoC – Indicateurs de compromission

Un IoC est un artefact de données ou une caractéristique observable qui suggère qu'un système ou un réseau a été compromis ou qu'une activité malveillante s'est produite.

Les IoC peuvent inclure des hachages de fichiers, des adresses IP, des noms de domaine, des modifications du registre, des anomalies de processus ou des signatures comportementales corrélées à des menaces connues. Ils sont généralement utilisés dans les analyses médico-légales, la recherche de menaces et les workflows de détection automatisés pour identifier, tracer et répondre aux incidents de sécurité après une compromission.

- Hachages de fichiers

Les hachages de fichiers sont des empreintes numériques uniques de fichiers (par exemple, MD5 ou SHA256) qui peuvent être utilisées pour identifier des logiciels malveillants connus ou des fichiers suspects. Ces hachages servent d'IoC qui peuvent être recoupés avec des flux de renseignements sur les menaces afin d'identifier les menaces basées sur des fichiers dans tous les environnements. - Adresses IP malveillantes

Les adresses IP malveillantes sont des IoC liés au phishing, à la diffusion de logiciels malveillants ou à l'infrastructure de commande et de contrôle d' . La communication avec ces adresses IP indique souvent qu'un utilisateur ou un système a été compromis. - Noms de domaine et URL

Les noms de domaine et les URL font partie des IoC les plus couramment utilisés pour détecter et enquêter sur les activités malveillantes. Ils représentent des noms d'hôte (par exemple, evil-site.com) ou des adresses Web complètes (par exemple, http://evil-site.com/payload.exe) impliqués dans :

– Des campagnes de phishing (par exemple, de fausses pages de connexion).

– La distribution de logiciels malveillants (par exemple, des liens vers des charges utiles malveillantes).

– Communications de commandement et de contrôle (C2) (par exemple, portes dérobées, chevaux de Troie d'accès à distance (RAT)).

– Courtiers d'accès initial et diffusion d'exploits. - Clés de registre

Les clés de registre Windows sont des configurations système critiques stockées dans une base de données hiérarchique utilisée par le système d'exploitation Windows et les applications. Les acteurs malveillants ciblent ou manipulent souvent des clés de registre spécifiques pour :

– Assurer la persistance (par exemple, exécuter des logiciels malveillants au démarrage)

– Désactiver les fonctionnalités de sécurité (par exemple, la protection en temps réel ou le service MAPS (Microsoft Advanced Protection Service))

– Modifier le comportement du système à des fins de furtivité ou d'élévation de privilèges

Il est essentiel d'inspecter les clés de registre critiques afin de détecter toute manipulation potentielle et de pouvoir réagir à temps avant qu'une attaque ne se poursuive.

IoF – Indicateurs de fraude

Les IoF sont des signes avant-coureurs indiquant que quelqu'un pourrait tenter de tromper un système à des fins lucratives. Bien qu'ils puissent recouper des problèmes de cybersécurité tels que les logiciels malveillants, les indicateurs de fraude se concentrent généralement sur des actions qui semblent malhonnêtes ou inhabituelles, en particulier celles impliquant de l'argent. Voici quelques exemples :

- Journaux et alertes système : irrégularités dans les journaux d'audit

Ils peuvent révéler des altérations des journaux d'audit, des tentatives d'accès non autorisées ou des modifications de configuration suspectes. Un moyen efficace de détecter ces indicateurs consiste à surveiller les journaux d'événements de sécurité Windows et les actions associées. Les menaces associées comprennent :

– Perte de preuves non liées à la réputation

– Manque de visibilité sur les activités malveillantes

– Non-conformité réglementaire - Tentatives d'hameçonnage

N'interagissez pas avec des liens inattendus, des pièces jointes à des e-mails ou des messages OTP suspects provenant de sources inconnues. Ils peuvent contenir des logiciels malveillants conçus pour voler vos informations personnelles ou financières.

Par exemple, si vous commencez à recevoir des e-mails d'un ASN qui ne vous a pas contacté depuis trois mois et que ces e-mails sont signalés comme des menaces provenant d'adresses IP distinctes, cela peut justifier de classer l'ASN comme un IoF potentiel. - Comportement suspect d'un utilisateur

La fraude peut être détectée grâce à des activités inhabituelles, telles que des changements soudains de numéros de téléphone ou d'adresses e-mail, des demandes de transaction inattendues ou plusieurs connexions réussies depuis des pays éloignés le même jour. Ces activités indiquent souvent une compromission de compte ou un vol d'identité. Dans ce cas, une détection utile peut consister à trouver les cas où l'utilisateur se connecte avec succès depuis des pays éloignés le même jour.

Résumé

Cet article clarifie les différences entre :

- IoA – Indicateurs d'attaque : signes qu'une attaque est en cours ou imminente.

- IoC (indicateurs de compromission) : preuves d'attaques passées.

- IoF – Indicateurs de fraude : comportements suspects visant à manipuler des informations financières ou d'identité.

Exemples illustratifs :

- IoA : utilisation abusive de PowerShell, trafic SMTP excessif ou commandes encodées en base64.

- IoC : hachages de fichiers, adresses IP malveillantes, noms de domaine et URL ou modifications du registre.

- IoF : changements soudains dans le comportement des utilisateurs, escroqueries par mot de passe à usage unique (OTP) ou connexions depuis des endroits très éloignés les uns des autres en peu de temps.

Pour chaque type d'indicateur, l'article présente des stratégies de détection pratiques et explique leur pertinence dans la vie réelle. Il encourage les chasseurs de menaces à aller au-delà des détections statiques (IoC) et à identifier de manière proactive les comportements des attaquants et les fraudes avant que des dommages ne soient causés.