Im Einsatz für ein sicheres Schweizer Internet

Tausende Menschen in der Schweiz werden jedes Jahr Opfer von Cyberangriffen. Allein im letzten Jahr bearbeitete Switch 2’500 Missbrauchsfälle. Beunruhigender als die Anzahl der Angriffe ist die zunehmende technische Raffinesse. Ein Blick hinter die Kulissen zeigt, wie Switch täglich immer perfidere Cyberbedrohungen enttarnt.

Seit sechs Jahren arbeite ich bei der Registrierungsstelle von Switch als Spezialist für die Missbrauchsbekämpfung von .ch- und .li-Domain-Namen. Ich habe hautnah miterlebt, wie die Cyberkriminellen stets perfidere Taktiken entwickeln, um sich an ihren Opfern zu bereichern.

Malware und Phishing werden immer raffinierter

Als ich 2019 bei Switch einstieg, waren die Missbrauchsfälle vergleichsweise einfach. Phishing erkannten wir bereits beim Ansurfen einer Webseite in einer sicheren Umgebung. Malware erkannten wir direkt im Quellcode der Website anhand bekannter Muster. Komplizierte Fälle waren die Ausnahme.

Die Komplexität der Missbrauchsfälle stieg in den letzten Jahren jedoch deutlich an. Die Kriminellen wurden durchtriebener. Heute blockieren sie gezielt IP-Adressen von Sicherheitsfachleuten, sie nutzen Software zur Erkennung von Analysesystemen, und sie verstecken ihre Schadsoftware hinter legitimen Services, wie wir an einem Beispiel noch sehen werden.

Wenn Markenschuhe zur Falle werden

Mein Tag als «Domain Abuse Handler» beginnt mit der Überprüfung von eingegangenen Missbrauchsmeldungen. Eine Nachricht sticht mir sofort ins Auge: Blockierungsgesuch nach Art. 15 VID (Verordnung über Internet-Domains). Es geht um einen Fake-Shop, der günstige Markenturnschuhe verkauft. Doch wenn man ein Paar seiner Traum-Sneakers für einen Fünftel des Originalpreises bestellt, kann man sicher sein, nie ein Paket zu erhalten. Eine vom Bundesamt für Kommunikation (BAKOM) anerkannte Behörde fordert uns dazu auf, diesen Schweizer Domain-Namen zu blockieren. Dem komme ich nach und der Fake-Shop ist nicht mehr im Internet aufrufbar.

Wenn es um Betrug geht, haben wir als Registrierungsstelle keine eigene Handhabung. Nur eine anerkannte Behörde, meistens ein Polizeikorps, ist dazu legitimiert, uns eine Verfügung zuzustellen und die Blockierung eines Domain-Namens zu verlangen. Unsere Kompetenzen sind in der VID strikt geregelt. Darin stehen sozusagen unsere zehn Gebote – wenn auch einiges mehr als zehn Paragrafen drinstehen.

Die Phishing-Klassiker

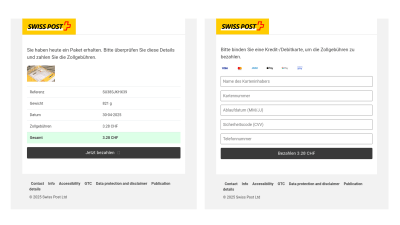

Der nächste Fall ist eine gemeldete Phishing-Webseite. Die Kriminellen imitieren dabei bekannte Marken oder Organisationen, um entweder an die Personen- oder Kreditkartendaten ihrer Opfer zu gelangen. Laut der Meldung handelt es sich dieses Mal um Phishing gegen die Schweizerische Post. Weil nahezu alle Menschen in der Schweiz mit der Post in Berührung kommen und regelmässig Pakete erhalten, funktioniert diese Masche besonders gut.

Ich habe es also mit einem Klassiker zu tun und doch stutze ich. Unter anderen Top-Level-Domains wie .com oder .top treffen wir täglich Dutzende solcher Phishing-Webseiten an. Unter .ch treten sie im Vergleich selten auf.

Das Problem mit Analysesystemen

Unser selbst entwickeltes Analysesystem hat die Website bereits untersucht. Ich schaue mir die Ergebnisse an: 404 – Die Website ist nicht aufrufbar. Das ist ein gängiges Muster, wenn die Kriminellen unsere öffentlich bekannten IP-Adressen blockieren. Damit versuchen sie zu verhindern, dass Switch ihre Malware erkennt. Ich nutze daher unsere VPN-Gateways, um von anderen IP-Adressen die Domain aufzulösen. Fehlanzeige. Auch hier nur 404-er.

Als nächste Taktik verwende ich eine abgesicherte Browser-Umgebung, um unser Analysesystem zu verbergen und verschleiere meine Herkunft, indem ich die Website über das Tor-Netzwerk aufrufe. Bingo! Hier wird eine Kopie der offiziellen Website der Schweizerischen Post angezeigt mit der Aufforderung, 3.28 Franken Zollgebühren zu bezahlen. Wenn man auf «Jetzt bezahlen» klickt, erscheinen Eingabefelder für Kreditkartendaten.

Da bei der Domain-Namen-Registrierung keine gültige Adresse und Telefonnummer angegeben wurden, habe ich den Verdacht, dass die Kriminellen selbst den Domain-Namen registriert haben: eine sogenannte missbräuchliche Registrierung. Ich blockiere den Domain-Namen sofort. Damit ist die Website nicht mehr erreichbar, und sie kann keinen Schaden mehr verursachen. Gleichzeitig fordere ich den Halter auf, seine Identität offenzulegen. Nach Ablauf der Frist und unbeantworteter Identitätsanfrage widerrufen wir die Registrierung des Domain-Namens.

Malware bleibt die grösste Herausforderung

Weiter geht es zu den Malware-Fällen, in denen Kriminelle über meist kompromittierte Webseiten Schadsoftware verbreiten. Damit geht meine Arbeit erst richtig los. Auf einen Phishing-Fall kommen in der Schweiz vier Malware-Fälle. Diese sind auch deutlich komplexer. So wie der heutige Fall, der von einem unserer vielen Threat Intelligence Partnern gemeldet wurde.

Unser Analysesystem erkennt die Malware nicht. Auch beim genaueren Betrachten des Codes kann ich keine Malware erkennen. Also rufe ich meinen Kollegen Robin zu Hilfe. Er ist erfahrener Malware-Experte und kennt die aktuelle Bedrohungslage wie ein Schneider sein Nähkästchen.

Robin erklärt mir: «Das ist eine neue Angriffstaktik von ClearFake. Sie machen einen Aufruf auf die Finanz-Blockchain «Binance» und laden von dort verschleierten Code herunter. Dieser wird im Browser ausgeführt und lädt die ClearFake Browser-Infektion herunter, die dann wiederum den Computer des Opfers mit Malware infiziert. Ich arbeite daran, dass wir dieses Muster automatisiert erkennen.»

Die Kriminellen werden immer raffinierter. Dank der Zusammenarbeit mit internationalen Fachleuten und eigenen erfahrenen Malware-Analysten bleiben wir ihnen dicht auf den Fersen.

Die hinterlegten Daten des Domain-Namen-Halters sehen in diesem Fall legitim aus. Daher ist mein Verdacht: Kriminelle haben seinen Webserver kompromittiert und die Kontrolle über die Website übernommen. Ich benachrichtige den Halter und gebe ihm 24 Stunden Zeit, um die Schadsoftware zu beseitigen. Kommt er unserer Aufforderung innerhalb dieser Frist nicht nach, muss ich die Website gemäss den Richtlinien in der VID vorübergehend blockieren, um zu verhindern, dass sich die Besucher der Website mit der Malware infizieren.

Nach zwei Stunden hat der Halter die Kompromittierung beseitigt. Das ging schnell. Doch ein fahler Nachgeschmack bleibt und ich frage mich:

- Ist die gesamte Malware entfernt?

- Hat der Halter eine Backdoor übersehen?

- Hat der Halter alle Systempasswörter geändert?

- Sind jetzt alle Komponenten auf dem neusten Stand?

- Werden keine unsicheren Plugins von Drittanbietern verwendet?

Ich weiss, dies zu klären, liegt in der Verantwortung der Website-Betreibenden. Switch hat keinerlei Zugang zu ihren Systemen und kann diese Überprüfungen nicht vornehmen. Wir unterstützten Website-Betreibende aber gerne mit wichtigen Sicherheitsinformationen unter www.saferinternet.ch.

Gemeinsam für ein sicheres Schweizer Internet

Die Cyberkriminellen sind gewieft und wir sind es auch. Doch wir sind darauf angewiesen, dass alle Beteiligten verdächtige Webseiten der Meldestelle des Bundesamtes für Cybersicherheit (BACS) unter www.antiphishing.ch melden. Nur gemeinsam können wir die Bedrohungen des Schweizer Internets erfolgreich bekämpfen.