IoC, IoA und IoF: Was Indikatoren wirklich bedeuten

Schon in meinen ersten Jahren als Threat-Hunter fiel mir auf – und ich weiss, dass es vielen ähnlich geht –, wie uneinheitlich wir Indikatoren benennen. Nicht jeder Indikator ist ein Indicator of Compromise. Höchste Zeit also, sie klar nach ihrem jeweiligen Typ zu unterscheiden.

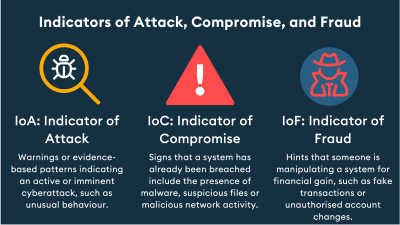

Die Begriffe Indicator of Attack (IoA), Indicator of Compromise (IoC), und Indicator of Fraud (IoF) können verwirrend sein. Nicht immer ist klar, worin die Unterschiede liegen oder wann welcher Begriff zu verwenden ist. Also lasst uns das aufschlüsseln, um zu verstehen, was jeder Einzelne bedeutet, wie sie funktionieren und welche am wichtigsten sind, um eine Organisation zu schützen.

Im Security Operations Centre von Switch setzen wir SIEM-Lösungen (Security Information and Event Management) ein, um zu überprüfen, ob gemeldete IoCs in den Umgebungen unserer Kunden auftreten. Da Angreifer IP-Adressen, Domain-Namen oder URLs jedoch schnell ändern, konzentrieren wir uns auch auf IoAs. Diese bleiben länger relevant und helfen uns, Bedrohungen auch dann zu erkennen, wenn sich die Infrastruktur der Angreifer verändert.

IoA – Indicators of Attack

IoAs sind Frühwarnzeichen, wie beispielsweise unerwartet hoher Traffic, verdächtige Logins oder abnormales Benutzerverhalten. Sie zeigen aktive Cyberbedrohungen auf, bevor sie eskalieren. Im Gegensatz zu IoCs, die sich auf forensische Beweise nach einem Vorfall konzentrieren, zeigen IoAs das Warum hinter Angriffen, indem sie böswillige Absichten in Echtzeit erkennen.

Dieser proaktive Ansatz verschiebt den Fokus von der Reaktion auf Schäden hin zur Unterbrechung von Bedrohungen während der Ausführung. Mithilfe der kontinuierlichen Analyse von Systemprotokollen, Angriffstaktiken und Verhaltensanomalien können Teams Risiken neutralisieren, bevor Schaden entsteht. Beispiele für IoAs sind folgende:

- Umbenannte Tools

Kritische Tools wie PowerShell können von Angreifern missbraucht werden. Dazu wird die ausführbare Datei umbenannt, um Aktivitäten zu verschleiern, standardmässige Erkennungen zu umgehen und um schliesslich Schadcode auszuführen. - Übermässiger SMTP-Verkehr

Angreifer können versuchen, Malware zu verbreiten, sensible Daten per Man-in-the-Middle-Angriff zu stehlen, DDoS-Angriffe zu starten oder den Unternehmensserver für Spam- und Phishing-Kampagnen zu missbrauchen. Eine Erkennung kann auf einer Analyse von ungewöhnlich hohem SMTP-Verkehr basieren. - Ungewöhnliche Prozesse

Angreifer nutzen oft legitime Systemtools wie PowerShell, CMD, MSHTA oder WMIC für bösartige Aktivitäten. Beispiele:

– Ausführung von Payloads mithilfe von Base64-codierten Befehlen

– Verschleierte oder verdächtige Befehle in Prozesszeilen (z. B. mshta, rundll32)

– Verwendung vertrauenswürdiger Tools zum Herunterladen oder Ausführen entfernter Skripte - Command-and-Control-Kommunikation (C2)

Malware, die mit von Angreifern kontrollierten externen Servern kommuniziert. Mögliche Indikatoren hierfür sind ungewöhnliche Ports, verschlüsselter Datenverkehr oder wiederholt fehlgeschlagene DNS-Abfragen.

IoC – Indicators of Compromise

Ein IoC ist ein Datenartefakt oder ein beobachtbares Merkmal, das darauf hinweist, dass ein System oder Netzwerk kompromittiert wurde oder dass bösartige Aktivitäten stattgefunden haben.

IoCs können beispielsweise Datei-Hashes, IP-Adressen, Domain-Namen, Registry-Änderungen, Prozessanomalien oder Verhaltenssignaturen sein, die mit bekannten Bedrohungen in Zusammenhang stehen. Sie werden meist in der forensischen Analyse, beim Threat-Hunting und bei der automatisierten Detektion nach einem Vorfall eingesetzt, um IT-Sicherheitsvorfälle zu identifizieren, zu untersuchen und zu bewältigen.

- Datei-Hashes

Datei-Hashes sind eindeutige digitale Fingerabdrücke von Dateien (z. B. MD5 oder SHA256), mit denen sich bekannte Malware oder verdächtige Dateien identifizieren lassen. Diese Hashes können als IoCs mit Threat-Intelligence-Feeds abgeglichen werden, um dateibasierte Bedrohungen in verschiedenen Umgebungen zu identifizieren. - Bösartige IP-Adressen

Bösartige IP-Adressen sind IoCs, die mit Phishing, der Verbreitung von Malware oder Command-and-Control-Infrastrukturen in Verbindung stehen. Die Kommunikation mit diesen IP-Adressen deutet häufig auf einen kompromittierten Benutzer oder ein kompromittiertes System hin. - Domain-Namen und URLs

Domain-Namen und URLs gehören zu den häufigsten IoCs, die zur Erkennung und Untersuchung bösartiger Aktivitäten verwendet werden. Sie stehen für Hostnamen wie evil-site.com oder für vollständige Webadressen wie http://evil-site.com/payload.exe, die an folgenden Aktivitäten beteiligt sind:

– Phishing-Kampagnen (z. B. gefälschte Anmeldeseiten)

– Malware-Verbreitung (z. B. Links zu bösartigen Payloads)

– Command-and-Control-Kommunikation (C2) (z. B. Backdoors, Remote Access Troyaner (RATs))

– Initial Access Brokers und Exploit Delivery - Registry Keys

Windows-Registrierungsschlüssel sind wichtige Systemkonfigurationen, die in einer hierarchischen Datenbank gespeichert sind und vom Windows-Betriebssystem sowie von Anwendungen verwendet werden. Böswillige Akteure zielen häufig auf bestimmte Registrierungsschlüssel ab oder manipulieren diese, um:

– Persistenz zu erreichen (z. B. Malware beim Systemstart ausführen)

– Sicherheitsfunktionen zu deaktivieren (z. B. Echtzeitschutz oder MAPS)

– das Systemverhalten zu ändern, um sich zu tarnen oder Berechtigungen zu erweitern

Die Überprüfung kritischer Registrierungsschlüssel ist unerlässlich, um potenzielle Manipulationen zu erkennen und rechtzeitig darauf reagieren zu können, bevor ein Angriff fortgesetzt werden kann.

IoF – Indicators of Fraud

Betrugsindikatoren sind Warnzeichen dafür, dass jemand ein System zum eigenen finanziellen Vorteil täuscht oder missbraucht. Sie überschneiden sich teilweise mit IT-Sicherheitsvorfällen wie Malware, betreffen jedoch oft unübliche oder verdächtige Aktivitäten, insbesondere wenn es um Geld geht. Hier sind einige Beispiele:

- Systemprotokolle und Warnmeldungen: Unregelmässigkeiten in Audit-Logs

Solche Unregelmässigkeiten können auf Manipulationen von Auditprotokollen, auf unautorisierte Zugriffsversuche oder auf verdächtige Konfigurationsänderungen hinweisen. Eine wirksame Methode zur Erkennung dieser Indikatoren ist die Überwachung der Windows Security Event Logs und dazugehöriger Aktivitäten. Zu den damit verbundenen Bedrohungen gehören:

– Verlust von Beweismitteln mit Nachweiswert

– Fehlende Sichtbarkeit bösartiger Aktivitäten

– Nichteinhaltung gesetzlicher Vorschriften - Phishing-Versuche

Wenn Sie unerwartete Links, E-Mail-Anhänge oder verdächtige Einmalpasswort-Nachrichten von unbekannten Quellen erhalten, sollten Sie nicht damit interagieren. Diese könnten Malware enthalten und darauf abzielen, persönliche oder finanzielle Informationen zu stehlen.

Beispiel: Wenn Sie plötzlich E-Mails von einem ASN erhalten, mit dem Sie in den letzten drei Monaten keinen Kontakt hatten, und diese E-Mails als Bedrohung markiert werden, die von unterschiedlichen IP-Adressen stammen, kann dies die Einstufung des ASN als potenzieller Indicator of Fraud (IoF) rechtfertigen. - Verdächtiges Benutzerverhalten

Betrug kann durch ungewöhnliche Aktionen erkannt werden, wie z. B. durch plötzliche Änderungen von Telefonnummern oder E-Mail-Adressen, unerwartete Transaktionsanfragen oder mehrere erfolgreiche Anmeldungen aus weit voneinander entfernten Ländern am selben Tag. Solche Aktivitäten deuten oft auf eine Kontoübernahme oder einen Identitätsdiebstahl hin. In diesem Fall kann eine sinnvolle Erkennung darin bestehen, Fälle zu identifizieren, in denen sich ein Benutzer am selben Tag erfolgreich aus Ländern anmeldet, die geografisch sehr weit auseinanderliegen.

Zusammenfassung

Der Artikel verdeutlicht die Unterschiede zwischen:

- IoAs – Indicators of Attack: Anzeichen für laufende oder unmittelbar bevorstehende Angriffe

- IoCs – Indicators of Compromise: Beweise vergangener Angriffe

- IoFs – Indicators of Fraud: verdächtige Verhaltensmuster, die auf finanziellen oder Identitätsmissbrauch abzielen

Hier einige Beispiele zur Veranschaulichung:

- IoAs: PowerShell-Missbrauch, übermässiger SMTP-Verkehr, Base64-codierte Befehle

- IoCs: Dateihashes, bösartige IP-Adressen, Domain-Namen undURLs, Registry-Änderungen

- IoFs: Plötzliche Änderungen im Benutzerverhalten, Betrugsversuche mit Einmalpasswörtern, Logins aus weit auseinanderliegenden Ländern innerhalb kurzer Zeit

Für jeden Indikatorentyp liefert der Artikel praxisnahe Erkennungsstrategien und veranschaulicht deren Bedeutung im realen Einsatz. Mit dem Artikel rufe ich Threat Hunter dazu auf, über die statische IoC-Erkennungen hinauszugehen und der Verhalten von Angreifern sowie Betrugsversuche proaktiv zu identifizieren, bevor Schaden entsteht.